Windows10に引き続き11でも診断データ(テレメトリ)が大量に送信されており、もはやスパイウェアであるとの声も上がっています。

設定 → プライバシーとセキュリティ内の「診断とフィードバック」や「アクティビティの履歴」等の項目を全てオフにしても「必須データ」とやらは送信される仕様です。

では全項目オフ状態でWindows起動直後からどのような通信があるか見ていきます。

接続先リスト

Wiresharkで引っかかる接続先(DNS)

| mobile.events.data.microsoft.com mobile.events.data.trafficmanager.net onedscolprdeus07.eastus.cloudapp.azure.com | Office関連で用いられており、 ブロックするとオンライン上で動作するOffice 365に支障が出ます。 頻繁に通信します。 |

| odc.officeapps.live.com prod.odcsm1.live.com.akadns.net asia.odcsm1.live.com.akadns.net krc-azsc-000.odc.officeapps.live.com osiprod-krc-bronze-azsc-000.koreacentral.cloudapp.azure.com | Microsoft365 / Office365の通信でアクティベーションに必須だそうです。 |

| ecs.office.com ecs.office.trafficmanager.net mira.config.skype.com svc.ha-teams.office.com mira-tmc.tm-4.office.com s-0005-office.config.skype.com ecs-office.s-0005.s-msedge.net | これもOffice関連。Teamsは分かりますがSkypeて。 |

| activity.windows.com activity-consumer.trafficmanager.net | アクティビティ履歴の通信ですが無効にしているのに通信しています。 |

| login.live.com login.msa.msidentity.com www.tm.lg.prod.aadmsa.akadns.net prdv4a.aadg.msidentity.com www.tm.v4.a.prd.aadg.akadns.net | Microsoftアカウントにログインする為の通信。 |

| catalog.gamepass.com catalog.gamepass.com.edgesuite.net a1992.dscd.akamai.net device.auth.xboxlive.com device.auth.xboxlive.com.akadns.net | Xbox関連。 |

| ctldl.windowsupdate.com ctldl.windowsupdate.com.delivery.microsoft.com wu-b-net.trafficmanager.net download.windowsupdate.com.edgesuite.net a767.dspw65.akamai.net | ルート証明書のサーバー。windowsupdateとありますがWindowsアップデートの為でもないようです。 |

| prod.client.wosc.services.microsoft.com wosc-svc-client-dummy-endpoint-e7cybuc4bshbffhq.z01.azurefd.net star-azurefd-prod.trafficmanager.net shed.dual-low.s-part-0019.t-0009.t-msedge.net s-part-0019.t-0009.t-msedge.net | System32内にあるwosc.dllに関連しており、OneSettingsというテレメトリデータをMicrosoftに送信するサービス。Windowsのビルド番号などを送信しているようです。 |

x1.c.lencr.org crl.root-x1.letsencrypt.org.edgekey.net e8652.dscx.akamaiedge.net | Let’s EncryptのSSL証明書サーバーなので問題なし。 |

| cs.dds.microsoft.com cs-geo-dds.trafficmanager.net | Intune(Microsoftのモバイルデバイス管理サービス)がWindows Autopilot Deployment Service(Windowsデバイス事前構成サービス)に連絡するために使用されるらしいです。ちょっとよく分からない。 |

| geover.prod.do.dsp.mp.microsoft.com geover.prod.do.dsp.mp.microsoft.com.edgekey.net e10370.d.akamaiedge.net geo.prod.do.dsp.mp.microsoft.com geo.prod.do.dsp.trafficmanager.net array612.prod.do.dsp.mp.microsoft.com | コンテンツ配信最適化の為の通信です。デバイスの場所を特定して最寄りのサーバーと通信させる為に必要だそうです。 |

| fe2cr.update.microsoft.com fe2cr.update.msft.com.trafficmanager.net slscr.update.microsoft.com sls.update.microsoft.com glb.sls.prod.dcat.dsp.trafficmanager.net download.windowsupdate.com download.windowsupdate.com.delivery.microsoft.com wu-f-net.trafficmanager.net download.windowsupdate.com.edgesuite.net a767.dspw65.akamai.net geover.prod.do.dsp.mp.microsoft.com geover.prod.do.dsp.mp.microsoft.com.edgekey.net au.download.windowsupdate.com au.download.windowsupdate.com.delivery.microsoft.com kv501.prod.do.dsp.mp.microsoft.com kv501.prod.do.dsp.mp.microsoft.com.edgekey.net e10370.d.akamaiedge.net cp501.prod.do.dsp.mp.microsoft.com cp501.prod.do.dsp.mp.microsoft.com.edgekey.net | Windowsアップデート関連。 大量にエンドポイントがありますがこちらも負荷分散や最寄りのサーバーにする事で速度を向上させる目的なので別におかしい事ではないようです。 ただブロックしても何の問題もなくアップデート出来ました。 |

| settings-win.data.microsoft.com atm-settingsfe-prod-geo2.trafficmanager.net settings-prod-sea-2.southeastasia.cloudapp.azure.com | 診断データの通信です。頻繁に通信しています。 公式曰く、「このエンドポイントは、診断関連の設定とデータ収集をリモートで構成するために必要です。例えば、Microsoftにイベントが送り返されるのをリモートでブロックしたり、Windows診断データプロセッサ構成にデバイスを登録したりするために、設定エンドポイントを使用します。このエンドポイントへのアクセスをブロックしないでください。このエンドポイントは Windows 診断データをアップロードしません。」との事です。ブロックしました。 |

| pti.store.microsoft.com storeedgefd.dsx.mp.microsoft.com storeedgefd.xbetservices.akadns.net storeedgefd.dsx.mp.microsoft.com.edgekey.net storeedgefd.dsx.mp.microsoft.com.edgekey.net.globalredir.akadns.net e16646.dscg.akamaiedge.net | Microsoft Storeの通信。ブロックするとアプリの更新とインストールに支障が出るようです。 |

| watson.events.data.microsoft.com blobcollectorcommon.trafficmanager.net onedsblobprdwus15.westus.cloudapp.azure.com | エラーを収集してトラブルシューティングに利用するテレメトリであり、かつてのDr.Watsonの名残。頻繁に暗号化されたデータを送信しています。 |

| client.wns.windows.com wns.notify.trafficmanager.net | Windows プッシュ通知サービス (WNS)の通信でかなりこちらも頻繁に接続しています。 |

よく出てくるドメインについて補足

| *.trafficmanager.net | *.trafficmanager.netはDNSのロードバランサー(負荷分散)の為にあります。 |

| *.cloudapp.azure.com *.akamai.net | AzureはIaaSやPaaS等を提供するMicrosoftのクラウドサービスであり、Windows10/11OSのあらゆる機能に組み込まれています。そしてakamaiサーバーを通じてそれらの提供・更新が行われています。 |

| *.edgekey.net | akamiのエッジサーバー |

| *.edgesuite.net | akamaiのキャッシュサーバー |

その他/サードパーティなど

| armmf.adobe.com ssl.adobe.com.edgekey.net e4578.dscb.akamaiedge.net acroipm2.adobe.com acroipm2.adobe.com.edgesuite.net a122.dscd.akamai.net | Adobe Acrobat Readerのアップデートチェック。 |

| client-log.box.com cdn07.boxcdn.net cdn07.boxcdn.net.cdn.cloudflare.net | Box(クラウドストレージサービス)の通信 |

| ocsp.digicert.com ocsp.edge.digicert.com ocsp.digicert.com.edgekey.net e3913.cd.akamaiedge.net n0cd.akamaiedge.net cac-ocsp.digicert.com.edgekey.net | 認証局にTLS/SSL証明書の失効確認 |

| prod.otel.kaizen.nvidia.com events.gfe.nvidia.com services.gfe.nvidia.com services.gfe.nvidia.com.edgekey.net e33907.a.akamaiedge.net gx-target-experiments-frontend-api.gx.nvidia.com api.gfe.nvidia.com | Nvidiaドライバーアプリ |

| analytics.avcdn.net analytics.ff.avast.com analytics-prod-gcp.ff.avast.com ncc.avast.com ncc.avast.com.edgesuite.net a1488.dscd.akamai.net ccleaner.tools.avcdn.net tools.avcdn.net.edgesuite.net a1163.dscd.akamai.net emupdate.avcdn.net emupdate.avcdn.net.edgesuite.net a1544.dscd.akamai.net | CCleanerの通信。インストールしていた事すら忘れていた化石ソフト。 そういえばAvastに買収されていたからこんなドメインなんですね。 |

テレメトリをブロック出来るソフト

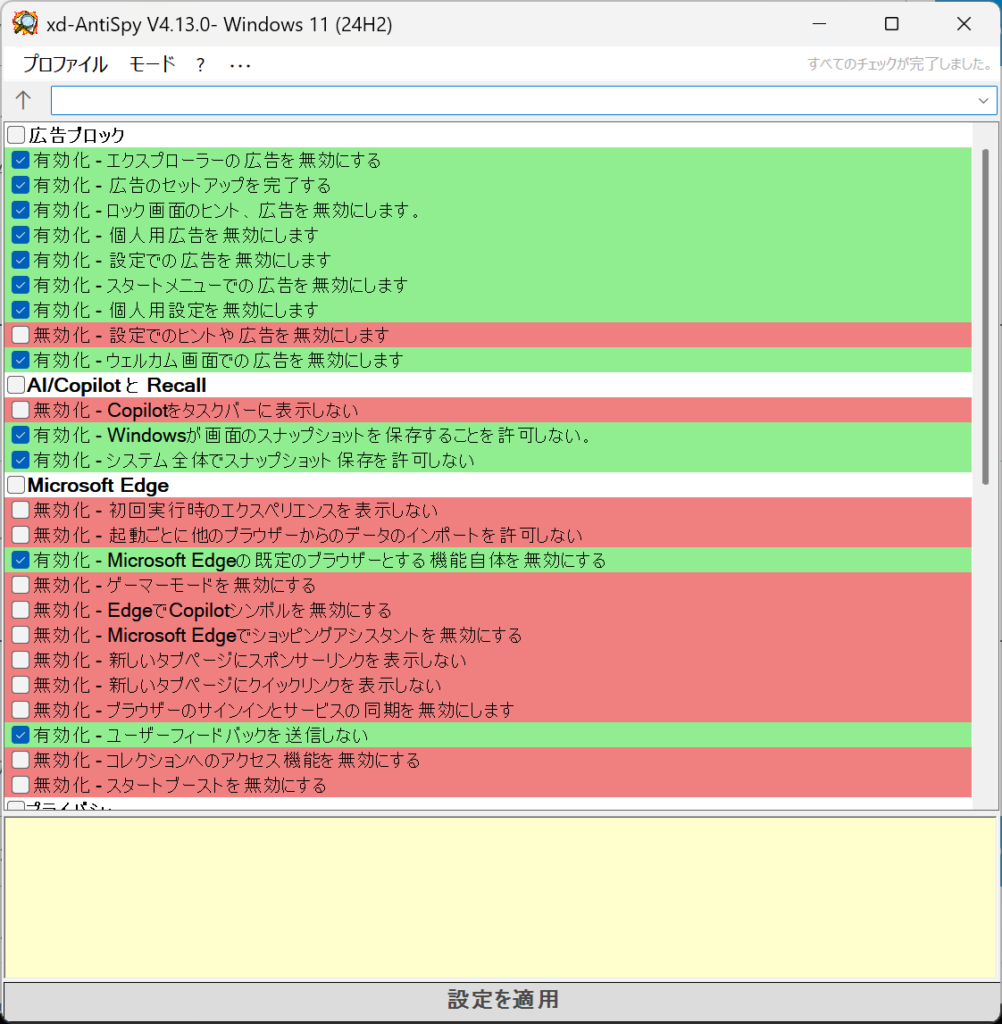

xd-AntiSpy

xd-AntiSpyは簡単にプライバシー設定の変更が可能で設定のインポート/エクスポート機能もあるので不調が出ればすぐ復旧できます。

FAXプリンタやMicrosoft XPS Document Writerをアンインストール出来るなど変わった項目があります。

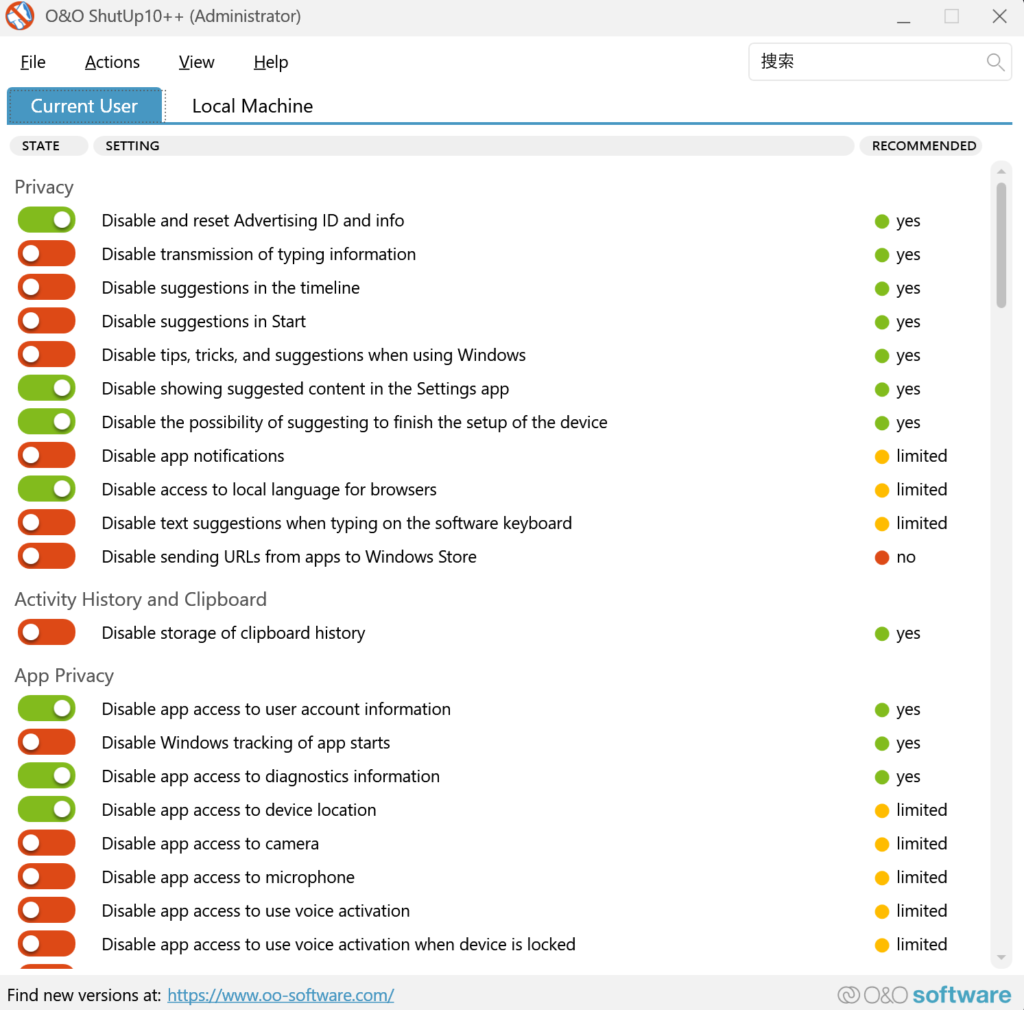

O&O ShutUp10 ++

O&O ShutUp10 ++はアプリの細かいプライバシー設定やテレメトリ無効化を簡単に行え、こちらも設定のインポート/エクスポートが可能なので安心して使用できます。

hostsファイル改変でテレメトリ送信をブロック

完全に自己責任ですが以下のDNSBlocklistをhostsファイルに追加してみるとテレメトリ送信がほぼ根絶します。

あらゆる場面で影響が出る可能性があるのでおすすめは出来ませんが、筆者の環境ではExcelなどOffice関連を起動しても影響は出ませんでした。

この中のnative.winoffice.txtをhostsファイル(C:\Windows\System32\drivers\etc\hosts)に記述する。

ちなみに記述後、Windows DefenderにSettingsModifier:Win32 / PossibleHostsFileHijackとして検出されます。

これは悪意のあるサーバーへ情報送信をしたり、セキュリティアップデート妨害の為にhostsファイルが改竄されていると誤認する為です。無視しましょう。

余談

基本的にテレメトリはIPを欠損させるなど個体識別要素を含んでいないとの事ですが、複数の断片を組み合わせると個人を推定できるのではないかという懸念があります。

また気が狂ったかのように接続を繰り返したり、何をきっかけで何の通信を始めているのかが極めて不透明です。

これだけ接続があるとWindows上でノーログVPNとか使ってる人達は意味がない事をしている気がしなくもないです。

今も昔もWindowsでプライバシーを追求する事は無理で、気にする人はLinuxを使うという図式が変わる事はないでしょう。

コメント